三菱電機が26日、昨年11月に受けたサイバー攻撃についての調査結果を公表した。中国にある子会社への不正アクセスをきっかけに、三菱電機本社が保存する情報流出へとつながったという。昨年1月に朝日新聞の報道で明らかになった最初のサイバー攻撃と似た構図だ。

2度目となる攻撃について取材を進めていった記者は、思いも寄らぬ場所へ取材に飛ぶことになった。話は今からちょうど4カ月前、11月23日にさかのぼる。

記者はこの日、福岡空港にいた。取材に向かった先は、福岡県内にある会社だった。登記簿には「サーバー及び通信機器の販売、賃貸、設置及びメンテナンス」などとある。いわゆるサーバー事業者だ。

拡大する バスや電車を乗り継ぎ、サーバー事業者のもとへ向かった=福岡市

バスや電車を乗り継ぎ、サーバー事業者のもとへ向かった=福岡市

この会社は通信事業者として総務省に届け出ており、会社の公式サイトらしきものもあった。あらかじめ、グーグルストリートビューで該当する本店所在地の建物をチェックした。古びた3階建ての雑居ビルが画面に表示された。

ハッカーの痕跡を追って、なぜ福岡のサーバー事業者の名前が浮上したのか。それは、あるIPアドレス(ネット上の住所)の情報を知ったことがきっかけだった。

このIPアドレスをめぐる経緯について、複数の関係者の証言をもとに、当時の様子を振り返る。

昨年11月16日夕、三菱電機が使っている米マイクロソフト社のクラウドサービス「マイクロソフト365」に不正なログインが検出され、検知システムのアラートが鳴った。普段は社内ネットワークからしかアクセスがないはずの管理者アカウントに、中国国内に割り当てられた社外のIPアドレスからログインされたからだ。

記者が取材の過程で把握したのは、まさにハッカーが不正アクセスを仕掛けた決め手となる、このIPアドレスだった。

不正アクセスを仕掛けたハッカーは、マイクロソフト365のサービスの一つで、社内情報の共有に使われる「シェアポイント」にアクセスした。

そこで、社内ネットワークの管理や保守を担当する従業員の管理台帳ファイルをダウンロードしようとしていた。社内情報に幅広くアクセスできる権限を得ることで、情報を盗み取ろうとした狙いともうかがえた。

社内調査では、このIPアドレスを通じた接続で、2人の社員のアカウントを使ったものも見つかった。いずれもマイクロソフト365の管理を任されていた社員だった。

つまり、ハッカーは11月16日の不正アクセスより前に何らかの方法で社員のアカウント情報をあらかじめ手に入れ、攻撃を実行したと当時は考えられた。それが今回明らかとなった、中国の子会社への不正アクセスとみられた。

三菱電機関係者によれば、被害を受けたのは中国・上海にある自動車機器の製造販売拠点だという。

拡大する 昨年11月、三菱電機が再びサイバー攻撃に見舞われたことを朝日新聞デジタルで速報した

昨年11月、三菱電機が再びサイバー攻撃に見舞われたことを朝日新聞デジタルで速報した

三菱電機では、マイクロソフト365を利用するにあたって、従来のIDとパスワード認証に独自の認証システムを加えた「二段階認証」を採り入れていた。ところがハッカーは、この認証システムから発行された電子認証情報も手に入れ、管理者ユーザーになりすましていた。

三菱電機はこのほかにも厳重なセキュリティー対策を講じていた。世界中の企業が導入するマイクロソフト365も、堅牢なセキュリティー対策を売りにする。それがいずれも突破され、ハッカーの手に落ちた。

その要因は、コロナ禍に伴うテレワーク対策にあったと考えられた。テレワークの広がりを受け、それまで社内からしか利用できなかったマイクロソフト365に外部からもアクセスできるよう制限を一部緩めていた。そこに不正アクセスの「隙」が生じてしまった可能性がある。

今回の一連の攻撃手法は、セキュリティー専門家の間でも「最も恐れるサイバー攻撃」とされる。正規のIDとパスワードを使い、真正面から堂々とログインしており、一見すると不正アクセスには見えないからだ。「ウイルスや機器の脆弱性(ぜいじゃくせい)を突いた攻撃は、痕跡が残るだけに手がかりがあり、その後の調査も楽だ」。当時、匿名で取材に応じた専門家はいう。

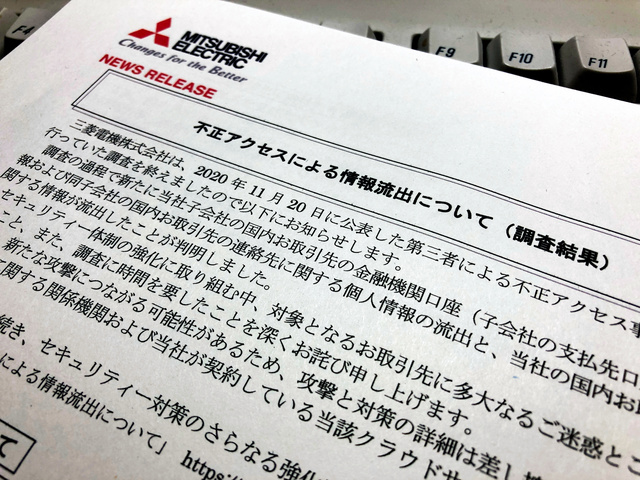

これが不正検知を難しくし、4カ月の長きにわたる調査につながってしまった。26日に公表したプレスリリースには「正常な利用を含む多くのログの中から不正アクセスを探索する必要があった」と、調査の難しさを説明している。

拡大する 三菱電機が26日に発表した、サイバー攻撃についての調査結果を伝えるプレスリリース

三菱電機が26日に発表した、サイバー攻撃についての調査結果を伝えるプレスリリース

記者は、不正アクセスとして検知されたIPアドレスの所有者を調べるため、「whois」というサービスで検索を試みた。

画面には、「所有者」として教育関連を思わせる企業名が表示された。所在国は中国、住所は福建省とあった。

果たしてこの企業が実在するのか、中国で特派員経験がある同僚に調べてもらった。ところが中国国内で提供されている企業データベースなど、いくつかの情報を当たっても、見つからなかった。

whoisの所有者情報には電話番号とメールアドレスも登録されており、今度は電話番号でも検索した。すると福建省の同じ場所に、複数の企業とみられる名前で登録されている別のIPアドレスが多数見つかった。

実在しない組織の可能性が高まった。

ハッカーがアクセス元としたサーバーはどこにあるのか、他の調査方法を試すことにした。インターネットは、通信回線を持つ企業や組織が互いに網の目のようにつながり、複数の通信経路を伝言ゲームのように伝え合うことで、通信が目的地まで届く仕組みだ。

そこで、ハッカーの発信元であるIPアドレスにたどり着くまで、通信経路をいくつ経由するのか調べた。その数で発信元が国内か海外かなど、おおよその距離や場所を知ることができる。

その結果、驚きの結果が得られた。

東京都心のあるサーバーから発信し、そこから数えて、二つの経路を経由するだけで発信元にたどり着いたのだ。経路図を見る限り、2経路をまたぐだけで中国にたどり着くことは不可能とみられた。

さらに驚いたのは、通信がたど…

【5/11まで】デジタルコース(月額3,800円)が今なら2カ月間無料!詳しくはこちら

Source : 社会 – 朝日新聞デジタル